Ein Ransomware-Angriff kann Unternehmen, Vereine, Behörden und auch Privatpersonen in arge Bedrängnis bringen und großen Schaden anrichten. Erfahren Sie, was Ransomware genau ist, wie die Schadprogramme funktionieren und welche Schutzmaßnahmen es gibt.

(Der gesamte folgende Text wurde von unserer Redakteurin ohne den Einsatz von KI geschrieben)

Ransomware – was ist das?

Bei Ransomware handelt es sich um eine schädliche Software, die Computer befällt und einzelne Dateien oder das gesamte System verschlüsselt. Die Benutzer werden ausgesperrt und haben keinen Zugriff mehr. Die Hacker verlangen dann ein Lösegeld (engl. „Ransom“) für die Entschlüsselung und drohen häufig zusätzlich damit, sensible Informationen wie Kundendaten zu veröffentlichen. Wer das Lösegeld bezahlt, hat aber keine Garantie, dass die Täter ihr Versprechen auch wirklich einlösen.

Die digitale Erpressungsmasche gibt es seit 2005, Tendenz steigend. Laut Bundesamt für Sicherheit in der Informationstechnik (BSI) war Ransomware im Jahr 2023 die größte Bedrohung im Cyberraum – und ist längst nicht mehr nur ein Problem großer Unternehmen. Die Kriminellen attackieren zunehmend kleine und mittelständische Betriebe, Soloselbständige, öffentliche Einrichtungen, Vereine und Kommunalverwaltungen.

Wie bemerkt man Ransomware und wer ist betroffen?

Einen Ransomware-Angriff erkennen Sie an den Versuchen, Zugang zu Ihrem Computer bzw. Rechensystem zu erlangen – zum Beispiel über eine Phishing-E-Mail. Sie enthält einen Link, der beim Anklicken die Ransomware auf den PC lädt. Auf diese Weise infizieren häufig Privatpersonen oder die Mitarbeiter kleiner Betriebe ihre IT mit einem Verschlüsselungstrojaner.

In größeren Unternehmen bedienen sich die Cyberkriminellen gestohlener Anmeldedaten des Personals. Über das Remote Desktop Protocol (RDP) für die Fernwartung einzelner PCs gelingt ihnen so die Installation der Ransomware auf dem Computer. Die Attacken erfolgen aber auch ganz ohne das Zutun der Nutzer, indem Schwachstellen von insbesondere Windows-Betriebssystemen ausgenutzt werden. So verbreitete sich die Malware WannaCry durch eine solche Sicherheitslücke 2017 in kürzester Zeit auf über 230.000 PCs weltweit.

Nach der Installation beginnt die Ransomware mit der Ausführung ihrer schädlichen Aktionen.

Ransomware – so funktioniert Erpressersoftware

Die Schadprogramme gibt es in zwei Versionen:

- Screenlocker sperren den Bildschirm und damit den Zugang zum PC.

- File-Encrypter bzw. Kryptotrojaner verschlüsseln Daten und nehmen sie quasi als Geiseln.

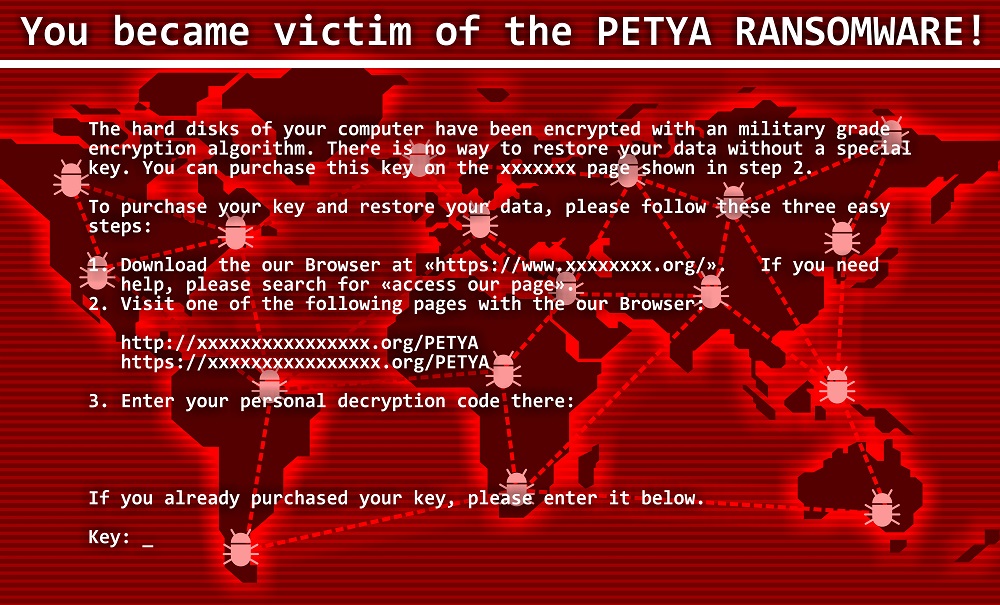

In beiden Fällen erscheint auf dem Bildschirm die Lösegeldforderung, oft mit angsteinflößenden Symbolen wie Totenköpfen kombiniert. Das Fenster mit dem Erpressertext lässt sich nicht mehr schließen, die Datei oder der PC sind nutzlos.

Die Zahlung soll in aller Regel über Kryptowährungen wie Bitcoin erfolgen, die im Vergleich zum herkömmlichen Finanzsystem Anonymität ermöglichen – die Verbrecher lassen sich nur schwer identifizieren.

Seit dem ersten großen Angriff mit Ransomware hat die Bedeutung stetig zugenommen und eine Reihe von Fällen ging durch die Medien.

Zu den bekanntesten Ransomware-Attacken gehören:

- CryptoLocker: Die Ransomware verbreitete sich ab 2007 über E-Mail-Anhänge auf vermutlich einer halben Million PCs weltweit und verschlüsselte deren Festplatten und Netzlaufwerke. Die Erpresser erbeuteten vermutlich mehr als 25 Millionen US-Dollar, ehe es den Ermittlungsbehörden 2014 gelang, den Betroffenen einen Schlüssel zum Entsperren zur Verfügung zu stellen.

- WannaCry: Der Krypto-Wurm befiel 2017 Windows-Rechner, bei denen eine Sicherheitslücke nicht mit einem bereits verfügbaren Microsoft-Patch geschlossen worden war. In Großbritannien waren zahlreiche Krankenhäuser betroffen, die geschätzte Schadenssumme betrug 92 Millionen Pfund. Weltweit wütete WannaCry in mehr als 150 Ländern und verursachte Kosten in Höhe von etwa vier Milliarden US-Dollar.

- Petya: Diese Ransomware trat erstmals 2016 in Erscheinung und erneut 2017 unter dem Namen GoldenEye. Die Malware verbarg sich häufig hinter einem Dropbox-Link zu einer angeblichen Bewerbungsmappe. Klickten die ahnungslosen User darauf, verschlüsselte der Erpressungstrojaner die Festplatte. GoldenEye schaffte es, mehr als 2.000 PCs weltweit lahmzulegen.

- Bad Rabbit: Hier nutzten die Cyberkriminellen 2017 die Drive-by-Methode. Sie hackten Webseiten, die dann von Nutzern aufgerufen wurden. Die Infektion der PCs erfolgte über gefälschte Adobe Flash Player Updates und traf vor allem User in der Ukraine und Russland. Nach einer Lösegeldzahlung ließen sich die blockierten Computer wieder entschlüsseln, was bei vielen anderen Attacken nicht der Fall war – etwa bei der ähnlich funktionierenden Malware NotPetya.

- Locky: Der File-Encrypter trieb ab 2016 vor allem in Deutschland sein Unwesen. Die Ransomware wurde über Microsoft-Word-Anhänge von E-Mails installiert und verschlüsselte Dateien auf dem PC. Betroffen waren unter anderem Krankenhäuser.

- Ryuk: Die Ransomware richtete sich 2018 gegen gut ausgewählte, zahlungskräftige US-Unternehmen, die im Schnitt mit Lösegeldforderungen von einer Million US-Dollar erpresst wurden. Das Schadprogramm setzte die Wiederherstellungsfunktion von Windows-Betriebssystemen außer Funktion und verschlüsselte Netzwerklaufwerke.

- REvil: Bei Angriffen mit dieser Ransomware kam es erstmals zur doppelten Erpressung. Die Hacker sperrten nicht nur Daten, sondern drohten auch mit deren Veröffentlichung. Durch die Medien ging vor allem der Fall Kaseya: Über die IT-Management-Lösungen des Anbieters verbreitete sich REvil auf Kundensysteme.

- LockBit: Die Verschlüsselungsmalware ist seit 2019 als Ransomware-as-a-Service (RaaS) erhältlich – Kriminelle können ihn von den Programmierern kaufen und ihre Attacken starten. Dadurch minimiert sich das Risiko für die Entwickler. Da Verbrecher ohne technisches Know-how der Zugang zu Cyberkriminalität eröffnet wird, hat RaaS zu einer starken Zunahme von Ransomware-Angriffen geführt. 2023 war LockBit einer der am meisten eingesetzten Erpressungstrojaner.

Bedeutung von Ransomware – aktuelle Bedrohungslage

Die Anzahl der Ransomware-Angriffe steigt, die Resilienz aber auch: So fasst der BSI-Bericht zur Lage der IT-Sicherheit in Deutschland im November 2024 die Lage zusammen. Ransomware ist und bleibt demzufolge die Hauptbedrohung im Cyberraum. So hatte eine einzige Attacke auf einen kommunalen IT-Dienstleister im Oktober 2023 zur Folge, dass 72 Kommunen mit rund 20.000 Arbeitsplätzen und etwa 1,7 Millionen Bürgern von Ausfällen betroffen waren. Insgesamt kassierten Kriminelle 2024 für verschlüsselte Daten pro Attacke im Schnitt 300.000 US-Dollar, für gestohlene 850.000 US-Dollar.

Erfreulich: Die Unternehmen wehren sich und ergreifen zunehmend Abwehrmaßnahmen. Sie legen Sicherungskopien an und müssen so im Fall des Falles kein Lösegeld zahlen. Auch wird die Öffentlichkeit zeitnah über Cyberattacken informiert, so dass sich Sicherheitslücken schneller schließen lassen und andere Betriebe vor Angriffen bewahrt werden.

Es bleibt aber auch noch viel zu tun. Unter anderem sollten Mitarbeiter und auch Privatpersonen über Gefahren aufgeklärt werden, so dass viele Maschen der Betrüger erst gar nicht greifen.

Cyberversicherung: Hilfe bei Ransomware-Angriffen

Hat sich auf Ihrem privaten oder beruflich genutzten PC Ransomware eingenistet, führt das nicht nur zu Systemausfällen, sondern auch zu finanziellen Einbußen. Dann ist die Cyberversicherung der BavariaDirekt für Sie da. Wir unterstützen Sie bei der Schadensbeseitigung und kommen für die Folgekosten auf.

Cyberversicherung: Hilfe bei Ransomware-Angriffen

Hat sich auf Ihrem privaten oder beruflich genutzten PC Ransomware eingenistet, führt das nicht nur zu Systemausfällen, sondern auch zu finanziellen Einbußen. Dann ist die Cyberversicherung der BavariaDirekt für Sie da. Wir unterstützen Sie bei der Schadensbeseitigung und kommen für die Folgekosten auf.

Emotet – Vorsicht vor E-Mails mit Schadsoftware

Emotet taucht seit 2018 nach Pausen immer wieder auf – und zwar im E-Mail-Posteingang von Nutzern. 2023 verbarg sich der Trojaner in angeblich geschützten Microsoft OneNote-Dateianhängen. Ein Klick auf „Datei ansehen“ und schon installierte ein Skript im Hintergrund die Malware. Zuvor bedienten sich die Kriminellen der Makros in Office-Dokumenten. Die User werden aufgefordert, Inhalte zu aktivieren, was wiederum Emotet herunterlädt.

Das Perfide an Emotet ist seine Eigenschaft, weitere Malware zu verbreiten. Dafür haben sich seine Entwickler mit anderen Cyberkriminellen zu Gruppierungen zusammengeschlossen. Wer sich Emotet einfängt, hat also womöglich gleich mehrere Schadprogramme auf dem Rechner. Lösegeldforderungen, komplette Systemausfälle, das Hacken von Bankdaten und Datendiebstähle können die Folgen sein.

Schutz vor Ransomware – diese Maßnahmen helfen

Sicherheitsmaßnahmen gegen Ransomware zu ergreifen, betrifft jeden PC-Nutzer, der online ist. Außerdem werden Smartphones zunehmend gehackt: Auch hier sollten sich Anwender schützen.

Konkret helfen diese Tipps:

- Verhindern Sie mit Erkennungsprogrammen, dass Sie Phishing-E-Mails erhalten.

- Halten Sie das Betriebssystem und die Programme auf Ihrem PC und Handy aktuell.

- Installieren Sie Updates und Patches zeitnah.

- Starten Sie den Rechner alle paar Tage neu, damit die Installationen auf jeden Fall auf dem neuesten Stand sind.

- Nutzen Sie eine Antivirensoftware und Firewall.

- In Unternehmen müssen die Server und das Netzwerk mit Monitoring-Tools überwacht werden, so dass Ransomware-Angriffe rechtzeitig auffallen.

- Folgen Sie der Empfehlung von Microsoft, bei Rechnern mit Windows 10 und 11 den kontrollierten Ordnerzugriff zu aktivieren. So können Sie den Windows-Systemordner, Ihren Dokumentordner und weitere Verzeichnisse vor dem Zugriff durch Ransomware schützen.

- Speichern Sie Ihre Daten in Cloud-Diensten mit Ransomware-Erkennung und Dateiwiederherstellung, etwa auf Microsoft OneDrive.

- Legen Sie Backups von allen wichtigen Dateien und Systemen an, um im Angriffsfall nicht auf eine Entschlüsselung durch die Erpresser angewiesen zu sein.

- Schulen Sie Mitarbeiter im Umgang mit unbekannter Software, potenziell gefährlichen E-Mails und unsicheren Websites.

- Vergeben Sie sparsam Administratorrechte, so dass nur ein kleiner Personenkreis Software installieren darf.

Was sollten Sie bei einem Ransomware-Angriff tun?

Sind Sie Opfer einer Cyberattacke geworden, sollte sofort gehandelt werden.

- Trennen Sie infizierte Computer sofort vom Netzwerk, deaktivieren Sie das WLAN und schalten Sie Bluetooth aus.

- Sperren Sie freigegebene Dateien, damit die Ransomware sie nicht verschlüsselt.

- Ermitteln Sie die betroffenen, also verschlüsselten, Dateien und Geräte.

- Prüfen Sie mithilfe von Erkennungsprogrammen, welche Art von Trojaner Manchmal sind bereits Schlüssel vorhanden.

- Zahlen Sie kein Lösegeld, denn häufig entschlüsseln die Verbrecher Ihre Daten oder Rechner trotzdem nicht.

- Informieren Sie die Polizei – nur so kann forensisches Beweismaterial sichergestellt werden. Unternehmen sind außerdem gesetzlich verpflichtet, dem BSI Cyberangriffe innerhalb von 72 Stunden zu melden, sofern personenbezogene Daten kompromittiert wurden.

Für das weitere Vorgehen können sich Unternehmen wie Privatanwender an das BSI wenden und die digitale Rettungskette des Cyber-Sicherheitsnetzwerks nutzen – sie reicht von Hilfe zur Selbsthilfe bis zur Unterstützung durch IT-Experten. Das Bundesamt für Sicherheit in der Informationstechnik ist auch die richtige Anlaufstelle, wenn Sie Informationen und Schulungen zum Thema Ransomware suchen.

Ist Ihr Computer befallen, können Sie allgemein wie folgt vorgehen:

- Bereinigen Sie den PC mithilfe von Tools wie Windows Sicherheit.

- Stellen Sie anschließend Ihr System bzw. Ihre Daten mit dem Backup, die Sie hoffentlich angelegt haben, wieder her.

Vorsorge ist besser als Nachsorge – auch bei Ransomware

Am besten Sie fangen sich gar nicht erst Randsomware ein: Prävention lautet das Zauberwort. Das kann mitunter viel Zeit und Geld sparen. Sorgen Sie dafür, dass Ihre Computer und das Netzwerk stets auf dem aktuellen Stand sind und ergreifen Sie alle empfohlenen Schutzmaßnahmen.

Bleiben Sie immer aufmerksam und skeptisch im Hinblick auf verdächtige E-Mails und Websites. In unserem Magazinbeitrag „Schutz vor einem Hackerangriff“ finden Sie weitere, grundlegende Sicherheitstipps. Im Beitrag „Sicher online einkaufen“ erfahren Sie, wie man einen Fake-Shop von einem echten Shop unterscheiden kann.

Bildnachweis:

Titelbild: stock.adobe.com/DC Studio, Bild 2: stock.adobe.com/fizkes, Bild 3: stock.adobe.com/hirexdesign, Bild 4: stock.adobe.com/Gorodenkoff

Stille Post – unser Newsletter

Abonnieren Sie unseren Newsletter und bleiben Sie zu aktuellen Ratgebertexten, Produktneuheiten, Rabatten oder Unternehmens-Highlights auf dem Laufenden. In unserem Online-Magazin veröffentlichen wir regelmäßig neue Beiträge in den Bereichen „Auto & Mobilität“, „Freizeit & Reisen“, „Recht und Eigentum“ sowie „Leben & Gesundheit“.

Stille Post – unser Newsletter

Abonnieren Sie unseren Newsletter und bleiben Sie zu aktuellen Ratgebertexten, Produktneuheiten, Rabatten oder Unternehmens-Highlights auf dem Laufenden. In unserem Online-Magazin veröffentlichen wir regelmäßig neue Beiträge in den Bereichen „Auto & Mobilität“, „Freizeit & Reisen“, „Recht und Eigentum“ sowie „Leben & Gesundheit“.